Om een hoog niveau van digitale operationele weerbaarheid te bereiken, moeten de financiële entiteiten voldoen aan vereisten inzake (A) governance en (B) ICT-risicobeheer.

A. Wat zijn de governancevereisten? (art. 5 DORA)

Het leidinggevend orgaan van de financiële entiteit is verantwoordelijk voor de tenuitvoerlegging van de bepalingen van het kader voor ICT-risicobeheer. Voor de uitoefening van die taak moet het leidinggevend orgaan de nodige ICT-kennis en -vaardigheden bezitten, met name door regelmatig opleidingen te volgen.

In het kader daarvan heeft het leidinggevend orgaan minstens de volgende verantwoordelijkheden:

- vaststelling van een strategie voor digitale operationele weerbaarheid;

- vaststelling van de rollen en verantwoordelijkheden inzake ICT;

- vaststelling van de strategieën die ertoe strekken de handhaving van hoge normen inzake beschikbaarheid, authenticiteit, integriteit en vertrouwelijkheid van gegevens te garanderen;

- vaststelling van een beleid inzake ICT-bedrijfscontinuïteit en ICT-respons- en herstelplannen;

- goedkeuring en evaluatie van de interne ICT-auditplannen en tenuitvoerlegging ervan;

- opstelling van budgetten;

- vaststelling van een beleid inzake regelingen betreffende het gebruik van de ICT-diensten geleverd door derde aanbieders;

- opzetten van meldingskanalen over de overeenkomsten met derde aanbieders.

B. Wat zijn de vereisten inzake ICT-risicobeheer? (art. 6 tot 15 DORA)

De standaardregeling legt de financiële entiteiten vereisten op inzake (1) het kader voor ICT-risicobeheer en (2) het interne toezicht op het ICT-risicobeheer.

1. Kader voor ICT-risicobeheer (art. 6 tot 15 DORA)

Om de impact van het ICT-risico zoveel mogelijk te beperken, werken de financiële entiteiten een kader voor ICT-risicobeheer uit dat niet enkel degelijk en alomvattend is, maar ook een onderdeel van hun algemeen risicobeheersysteem is.

Ze stellen een volledige en geactualiseerde documentatie over het kader op, en houden die ter beschikking van de FSMA.

Bovendien wordt het kader voor ICT-risicobeheer op de volgende tijdstippen verbeterd en geëvalueerd:

| Andere entiteiten dan micro-ondernemingen | Micro-ondernemingen | |

|---|---|---|

| Evaluatie van het kader voor ICT-risicobeheer |

|

|

| ||

| Verbetering van het kader voor ICT-risicobeheer |

| |

Wanneer ze het kader voor ICT-risicobeheer evalueren, stellen de financiële entiteiten een verslag op. Ze bezorgen dit aan de FSMA, als deze daarom verzoekt.

Bij de invoering van het kader voor ICT-risicobeheer worden de volgende grote stappen onderscheiden:

De stappen van het kader beïnvloeden elkaar en worden geëvalueerd telkens wanneer nieuwe pertinente informatie opduikt.

De strategie voor digitale operationele weerbaarheid moet coherent zijn met de strategie en de algemene doelstellingen van de financiële entiteit.

De hersteldoelstellingen inzake informatiebeveiliging omvatten onder meer de hersteltijd en het herstelpunt.

Voor de bepaling van die doelstellingen houden de financiële entiteiten rekening met de mate waarin de betrokken bedrijfsfuncties als cruciaal kunnen worden aangemerkt.

De toestand inzake digitale operationele weerbaarheid wordt bepaald door het aantal ernstige ICT-gerelateerde incidenten en de doeltreffendheid van de geïmplementeerde maatregelen.

De strategie voor de uitbesteding van ICT-diensten kan in de strategie voor digitale operationele weerbaarheid worden beschreven. In voorkomend geval, brengt ze de belangrijkste afhankelijkheden ten aanzien van derde aanbieders in kaart en geeft ze toelichting bij de redenen voor de combinatie van die aanbieders.

b. Identificatie en classificatie van de bedrijfsfuncties, de gegevens, de ICT-assets en de bronnen van ICT-risico’s (art. 8 DORA)

In het kader van het ICT-risicobeheer identificeren, klasseren en documenteren de financiële entiteiten de bedrijfsfuncties, de gegevens (informatieassets) en de ICT-assets (zowel hardware als software). Ze identificeren en documenteren ook de ICT-gerelateerde rollen en verantwoordelijkheden.

Bij die oefening onderscheiden de financiële entiteiten de kritieke assets, de configuratiemethodes, de onderlinge afhankelijkheid en de legacysystemen. Ze identificeren ook de afhankelijkheden van de derde aanbieders van ICT-diensten, inzonderheid deze die diensten verlenen die kritieke of belangrijke functies ondersteunen.

De financiële entiteiten onderzoeken deze inventaris en de bijbehorende documentatie in functie van de behoeften, bij elke belangrijke wijziging in de netwerk- en informatiesysteeminfrastructuur en in de processen of procedures, en in elk geval minstens eenmaal per jaar.

Om ICT-systemen op passende wijze te beschermen, identificeren en beoordelen de financiële entiteiten de bronnen van ICT-risico, met name de cyberdreigingen en ICT-kwetsbaarheden, die relevant zijn voor hun door ICT ondersteunde bedrijfsfuncties en hun informatie- en ICT-assets.

De financiële entiteiten identificeren de risicobronnen en onderzoeken de daaruit voortvloeiende scenario’s op de volgende tijdstippen:

| Andere entiteiten dan micro-ondernemingen | Micro-ondernemingen | |

|---|---|---|

| Identificatie en beoordeling van de bronnen van ICT-risico |

| |

| Onderzoek van de ICT-risicoscenario’s |

| |

| Vrijstelling | |

| Specifieke beoordeling van de ICT-legacysystemen |

| Vrijstelling |

c. Maatregelen om het ICT-risico te beperken (art. 7 en 9 tot 15 DORA)

Met het oog op de bescherming van de informatie- en ICT-assets, implementeren en documenteren de financiële entiteiten maatregelen om het ICT-risico te beperken. Die maatregelen omvatten strategieën, beleidslijnen, procedures, ICT-protocollen en instrumenten. Ze zijn afgestemd op de strategie voor digitale operationele weerbaarheid en zijn erop gericht de weerbaarheid, continuïteit en beschikbaarheid van informatie- en ICT-assets te waarborgen, met name die welke kritieke of belangrijke functies ondersteunen, alsook hoge normen inzake beschikbaarheid, authenticiteit, integriteit en vertrouwelijkheid van gegevens, zowel in rusttoestand, bij gebruik als bij doorvoer (in transit), te handhaven.

Om het ICT-risico te beperken en te beheren, implementeren de financiële entiteiten de volgende categorieën van maatregelen:

i. Preventieve maatregelen (art. 7, 9 en 13 DORA)

Doelstelling van de preventieve maatregelen is te voorkomen dat de risico’s zich effectief voordoen. Ze houden rekening met de resultaten van de classificatie van informatie- en ICT-assets en omvatten minstens de volgende elementen:

- bescherming van de capaciteit, de prestatie, de betrouwbaarheid en de weerbaarheid van de ICT-systemen, -protocollen en -instrumenten;

- actualisering (update) van de ICT-systemen, -protocollen en -instrumenten (waardoor de risico's voor cyberaanvallen kunnen worden beperkt);

- encryptie van de gegevens in functie van hun classificatie en van de beoordeling van de ICT-risico's, en bescherming van de cryptografische sleutels (waardoor ongeoorloofde toegangen en manipulaties kunnen worden beperkt);

- gebruik van sterke authenticatiemethoden;

- beperking van de toegangen ('need to know principle');

- invoering van gedocumenteerde beleidslijnen, procedures en controles voor het ICT-wijzigingsbeheer (ICT Change Management);

- invoering van beleidslijnen inzake human resources (in het bijzonder de bewustmaking en opleiding van het personeel);

- invoering van geautomatiseerde mechanismen om de delen van het netwerk waarop een cyberaanval wordt uitgevoerd, te isoleren (waardoor verspreiding kan worden beperkt).

ii. Detectiemaatregelen (art. 10 DORA)

Detectiemiddelen strekken ertoe incidenten zo snel mogelijk te identificeren. Ze houden rekening met de kritieke aard van de getroffen diensten en omvatten minstens de volgende elementen:

- detectie van penetraties in de ICT-systemen;

- toezicht op de prestaties;

- toezicht op de activiteiten van de gebruikers;

- toepassingen voor alerts.

iii. Reactieve maatregelen (art. 11, 12 en 14 DORA)

De reactieplannen (plannen voor ICT-bedrijfscontinuïteit en ICT-respons- en -herstelplannen) strekken ertoe de schade te beperken, met name voor de kritieke of belangrijke functies van de entiteit, en deze in te schatten. Ze moeten worden getest en aan onafhankelijke interne audits worden onderworpen. De plannen voor bedrijfscontinuïteit en de tests ervan houden rekening met de door derde aanbieders geleverde ICT-diensten.

Die plannen omvatten minstens de volgende elementen:

- functie voor crisisbeheer (de micro-ondernemingen zijn hiervan vrijgesteld);

- back-up en terugzetting van gegevens;

- redundante infrastructuur (de micro-ondernemingen zijn hiervan vrijgesteld als hun risicoprofiel dat toelaat);

- controle van de gegevensintegriteit;

- register van de activiteiten voor en tijdens de verstoringen;

- communicatie aan de betrokken partijen (de micro-ondernemingen zijn vrijgesteld van de mededeling van de door ernstige incidenten veroorzaakte kosten).

De herstelsystemen zijn gescheiden van de ICT-bronsystemen, om het contaminatierisico te vermijden.

Op welke gegevens de back-up en de minimale frequentie van de back-up worden toegepast, wordt bepaald op basis van de kritieke aard van de informatie en de hersteldoelstellingen.

Als de FSMA erom verzoekt, delen de financiële entiteiten haar de geaggregeerde jaarlijkse kosten mee die worden veroorzaakt door ernstige ICT-gerelateerde incidenten.

De micro-ondernemingen zijn vrijgesteld van een functie voor crisisbeheer en van het melden van de door ernstige incidenten veroorzaakte kosten. Ze kunnen ook worden vrijgesteld van een redundante infrastructuur als hun risicoprofiel dat toelaat.

De financiële entiteiten testen hun ICT-respons- en herstelplannen en hun back-up- en terugzettingsactiviteiten op de volgende tijdstippen:

| Andere entiteiten dan micro-ondernemingen | Micro-ondernemingen | |

|---|---|---|

| Tests van de ICT-respons- en herstelplannen |

| |

| Tests van de back-up en de terugzetting |

| |

Het resultaat van de tests wordt gebruikt bij de evaluatie van het kader voor ICT-risicobeheersing.

iv. Corrigerende maatregelen (art. 13 DORA)

De corrigerende acties strekken ertoe het kader voor ICT-risicobeheer te verbeteren en te actualiseren. Ze omvatten minsten de volgende elementen:

- actualisering van het kader in functie van de evolutie van de ICT-kwetsbaarheden en de cyberdreigingen;

- verbetering van de preventieve maatregelen en de reactieplannen in functie van de analyse van de oorzaken van de ernstige incidenten en van de tests;

- verbetering van het kader in functie van de lessen die naar voren komen uit de tests op het gebied van digitale operationele weerbaarheid;

- correctie van de vaststellingen naar aanleiding van de interne audit van de ICT;

- aanpassing van het kader in functie van de FSMA-instructies;

- tenuitvoerlegging van de conclusies van de herevaluatie van het kader;

- aanpassing van het kader in functie van de technologische en methodologische evoluties.

Als de FSMA erom verzoekt, informeren de financiële entiteiten haar met name over de wijzigingen die worden aangebracht naar aanleiding van de analyse van de oorzaken van ernstige ICT-gerelateerde incidenten.

De micro-ondernemingen zijn vrijgesteld van communicatie over post-incident veranderingen (changes), vrijgesteld van interne audit, en vrijgesteld van de opvolging van technologische en methodologische evoluties.

2. Intern toezicht op het ICT-risicobeheer (art. 5, 6, 11 en 13 DORA)

Het intern toezicht op het ICT-risicobeheer is niet enkel de taak van het ICT-personeel. Het leidinggevend orgaan draagt er de eindverantwoordelijkheid voor en implementeert de volgende elementen:

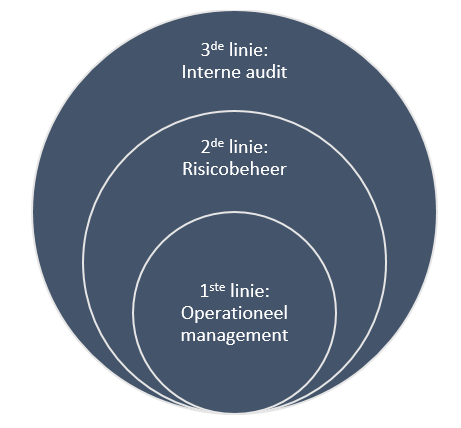

- invoering van de drie verdedigingslinies (3 lines of defense) die onafhankelijk zijn van elkaar;

- formulering van aanbevelingen door de directie over de ICT-activiteiten;

- instelling van een functie voor het toezicht op de regelingen met derde aanbieders van ICT-diensten;

De drie verdedigingslinies voor het ICT-risico zijn de volgende:

Het operationeel management van de ICT-activiteiten (verdedigingslinie nr. 1) brengt minstens eenmaal per jaar verslag uit bij het leidinggevend orgaan over de vaststellingen naar aanleiding van de weerbaarheidstests en formuleert aanbevelingen ter zake.

Het beheer van de ICT-risico’s (verdedigingslinie nr. 2) is voldoende onafhankelijk van het operationele niveau van ICT-activiteiten en van interne audit, waardoor belangenconflicten kunnen worden vermeden.

Regelmatig wordt een interne ICT-audit (verdedigingslinie nr. 3) uitgevoerd (in functie van het ICT-risico van de entiteit) die met name betrekking heeft op de ICT-respons- en -herstelplannen. De financiële entiteiten beschikken over een auditplan en een proces voor de formele monitoring van dat plan (dat proces omvat onder meer regels voor de controle en remediëring van kritieke bevindingen van ICT-audits).

De micro-ondernemingen zijn vrijgesteld van de tweede en derde verdedigingslijn (risicobeheer en interne audit) alsook van de monitoring van de overeenkomsten met derde aanbieders van ICT-diensten.

De financiële entiteiten kunnen elementen van het toezicht op het ICT-risico aan externe leveranciers delegeren, maar blijven volledig verantwoordelijk voor de naleving van de DORA-vereisten.